ᲙᲛᲐᲧᲝᲤᲘᲚᲘ

- რატომ უნდა დააყენოთ შეჭრის აღმოჩენის სისტემა?

- Snort პაკეტის ინსტალაცია

- Oinkmaster კოდექსის მიღება

- მიყევით ქვემოთ მოცემულ ნაბიჯებს თქვენი Oinkmaster კოდის მისაღებად:

- შესვლა Oinkmaster კოდექსში Snort

- წესების ხელით განახლება

- ინტერფეისების დამატება

- ინტერფეისის კონფიგურაცია

- წესების კატეგორიების შერჩევა

- რა არის წესების კატეგორიების მიზანი?

- როგორ მივიღო მეტი ინფორმაცია წესების კატეგორიების შესახებ?

- პოპულარული Snort წესების კატეგორიები

- წინასწარი დამუშავების და ნაკადის პარამეტრები

- იწყებს ინტერფეისებს

- თუ Snort ვერ დაიწყებს

- სიგნალების შემოწმება

სემი მუშაობს ალგორითმული სავაჭრო ფირმის ქსელის ანალიტიკოსად. მან მიიღო ბაკალავრის დიპლომი ინფორმაციულ ტექნოლოგიაში UMKC– სგან.

რატომ უნდა დააყენოთ შეჭრის აღმოჩენის სისტემა?

ჰაკერები, ვირუსები და სხვა საფრთხეები მუდმივად იძიებენ თქვენს ქსელს და ეძებენ გზას შემოსვლისთვის. საჭიროა მხოლოდ ერთი გატეხილი მანქანა, რომ მთლიანი ქსელი გახდეს კომპრომეტირებული. ამ მიზეზების გამო, მე გირჩევთ დავაყენოთ ინტრუზიული სისტემა, ასე რომ თქვენ შეძლებთ თქვენი სისტემების დაცვას და ინტერნეტის სხვადასხვა საფრთხეების მონიტორინგს.

Snort არის ღია კოდის IDS, რომლის ადვილად დაინსტალირება შესაძლებელია pfSense firewall- ზე სახლის ან კორპორატიული ქსელის დამცავი საშუალებებისგან დასაცავად. Snort ასევე შეიძლება იყოს კონფიგურირებული, რომ ფუნქციონირებდეს როგორც შეჭრათა პრევენციის სისტემა (IPS), რაც მას ძალიან მოქნილს ხდის.

ამ სტატიაში მე შემოგთავაზებთ Snf- ის დაყენებისა და კონფიგურაციის პროცესს pfSense 2.0-ზე, ასე რომ თქვენ შეგიძლიათ დაიწყოთ ტრაფიკის ანალიზი რეალურ დროში.

Snort პაკეტის ინსტალაცია

Snort– ით დასაწყებად თქვენ უნდა დააყენოთ პაკეტი pfSense პაკეტის მენეჯერის გამოყენებით. პაკეტის მენეჯერი მდებარეობს pfSense web GUI სისტემის მენიუში.

იპოვნეთ Snort პაკეტების სიიდან და შემდეგ დააჭირეთ პლუს სიმბოლოს მარჯვენა მხარეს, რომ დაიწყოთ ინსტალაცია.

ჩხვლეტისთვის ინსტალაციას ორიოდე წუთი დასჭირდება, მას აქვს რამდენიმე დამოკიდებულება, რომლებიც pfSense– მა ჯერ უნდა გადმოწეროს და დააინსტალიროს.

ინსტალაციის დასრულების შემდეგ, Snort გამოჩნდება სერვისების მენიუში.

Snort- ის დაინსტალირება შესაძლებელია pfSense პაკეტის მენეჯერის გამოყენებით.

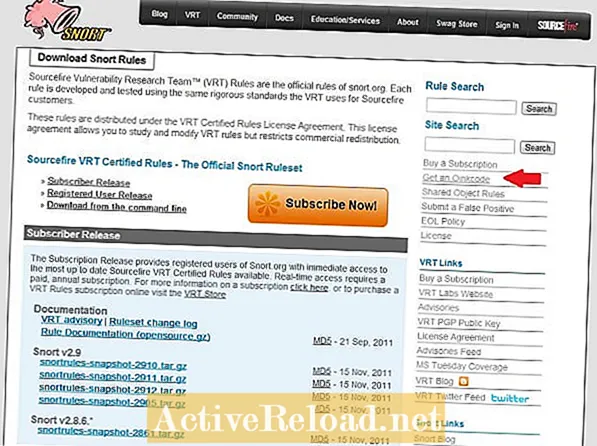

Oinkmaster კოდექსის მიღება

იმისთვის, რომ Snort გამოდგეს, საჭიროა განახლდეს უახლესი წესებით. Snort პაკეტს შეუძლია ავტომატურად განაახლოთ ეს წესები თქვენთვის, მაგრამ პირველ რიგში უნდა მიიღოთ Oinkmaster კოდი.

Snort- ის წესების ორი განსხვავებული ნაკრებია ხელმისაწვდომი:

- აბონენტის გამოშვების ნაკრები არის ყველაზე თანამედროვე არსებული წესები. ამ წესებზე რეალურ დროში წვდომა მოითხოვს ფასიან ყოველწლიურ გამოწერას.

- წესების სხვა ვერსია არის რეგისტრირებული მომხმარებლის გამოცემა, რომელიც სრულიად უფასოა ყველასთვის, ვინც დარეგისტრირდება Snort.org საიტზე.

მთავარი განსხვავება ორ წესს შორის არის ის, რომ რეგისტრირებული მომხმარებლის გამოშვების წესები 30 დღის განმავლობაში ჩამორჩება გამოწერის წესებს. თუ გსურთ ყველაზე თანამედროვე დაცვა, უნდა მიიღოთ აბონენტი.

მიყევით ქვემოთ მოცემულ ნაბიჯებს თქვენი Oinkmaster კოდის მისაღებად:

- ეწვიეთ Snort წესების ვებგვერდს თქვენთვის საჭირო ვერსიის გადმოსაწერად.

- დააჭირეთ ღილაკს "დარეგისტრირდით ანგარიშზე" და შექმენით Snort ანგარიში.

- თქვენი ანგარიშის დადასტურების შემდეგ შედით Snort.org- ზე.

- დააჭირეთ ღილაკს "ჩემი ანგარიში" ზედა ბმულის ზოლზე.

- დააჭირეთ ჩანართს "გამოწერები და Oinkcode".

- დააჭირეთ Oinkcodes ბმულს და შემდეგ დააჭირეთ "კოდის გენერაციას".

კოდი შენახული დარჩება თქვენს ანგარიშში, ასე რომ შემდეგ შეძლებთ მისი მიღებას საჭიროების შემთხვევაში. საჭიროა ამ კოდის შეყვანა pfSense– ში Snort– ის პარამეტრებში.

Snort.org– დან წესების გადმოსაწერად საჭიროა Oinkmaster კოდი.

შესვლა Oinkmaster კოდექსში Snort

Oinkcode- ის მიღების შემდეგ, ის უნდა შეიტანოთ Snort პაკეტის პარამეტრებში. Snort პარამეტრების გვერდი გამოჩნდება ვებ – ინტერფეისის სერვისების მენიუში. თუ ის არ ჩანს, დარწმუნდით, რომ პაკეტი დამონტაჟებულია და საჭიროების შემთხვევაში, ხელახლა დააინსტალირეთ პაკეტი.

Oinkcode უნდა შეიტანოთ Snort პარამეტრების გლობალური პარამეტრების გვერდზე. მე ასევე მინდა მონიშნოთ ველი, რომ ამოქმედდეს საფრთხეების წესებიც ჩართო. ET წესებს იცავს ღია წყაროების საზოგადოება და მათში მოცემულია რამდენიმე დამატებითი წესი, რომლებიც შეიძლება არ მოიძებნოს Snort- ის ნაკრებში.

Ავტომატური განახლებები

სტანდარტულად, Snort პაკეტი ავტომატურად არ განაახლებს წესებს. განახლების რეკომენდებული ინტერვალია 12 საათში ერთხელ, მაგრამ მისი შეცვლა შეგიძლიათ თქვენი გარემოს შესაბამისად.

ნუ დაგავიწყდებათ, რომ დააჭირეთ ღილაკს "შენახვა", ცვლილებების დასრულების შემდეგ.

წესების ხელით განახლება

Snort– ს არ აქვს არანაირი წესი, ამიტომ პირველად უნდა განაახლოთ ისინი ხელით. ხელით განახლების გასაშვებად, დააჭირეთ განახლებების ჩანართს და შემდეგ დააჭირეთ ღილაკს განახლების წესები.

პაკეტი ჩამოტვირთავს უახლეს წესების ნაკრებებს Snort.org– დან და ასევე Emerging Threats– დან, თუ ეს ვარიანტი გაქვთ არჩეული.

განახლებების დასრულების შემდეგ, წესები ამოღებულია და შემდეგ მზად იქნება გამოყენებისთვის.

წესები ხელით უნდა გადმოწეროთ Snort- ის დაყენებისთანავე.

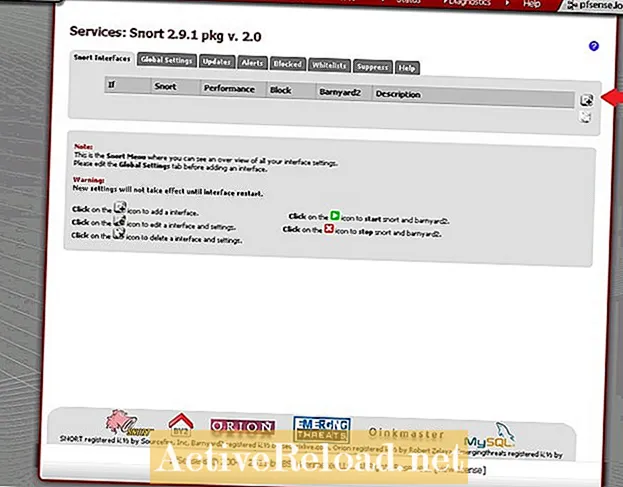

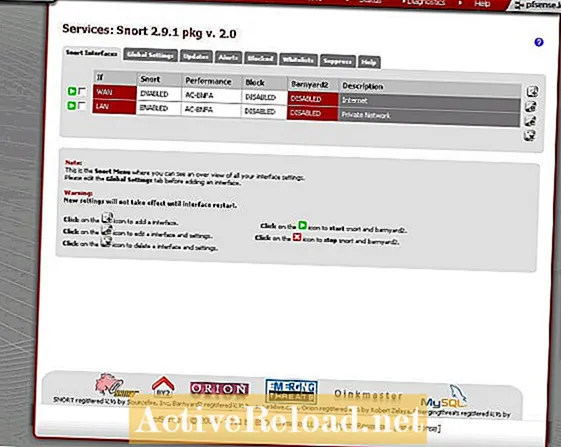

ინტერფეისების დამატება

სანამ Snort დაიწყებს ფუნქციონირებას, როგორც შეჭრათა გამოვლენის სისტემა, მისთვის უნდა დანიშნოთ ინტერფეისი. ტიპიური კონფიგურაცია Snort– ისთვის არის ნებისმიერი WAN ინტერფეისის მონიტორინგისთვის. სხვა ყველაზე გავრცელებული კონფიგურაციაა Snort- ისთვის WAN და LAN ინტერფეისის მონიტორინგი.

LAN ინტერფეისის მონიტორინგმა შეიძლება უზრუნველყოს თქვენი ქსელის მხრიდან განხორციელებული შეტევების ხილვადობა. იშვიათი არ არის, რომ LAN ქსელში კომპიუტერი დაინფიცირდება მავნე პროგრამებით და დაიწყოს შეტევები ქსელზე და მის გარეთ არსებულ სისტემებზე.

ინტერფეისის დასამატებლად დააჭირეთ პლუს სიმბოლოს, რომელიც ნაპოვნია Snort ინტერფეისის ჩანართზე.

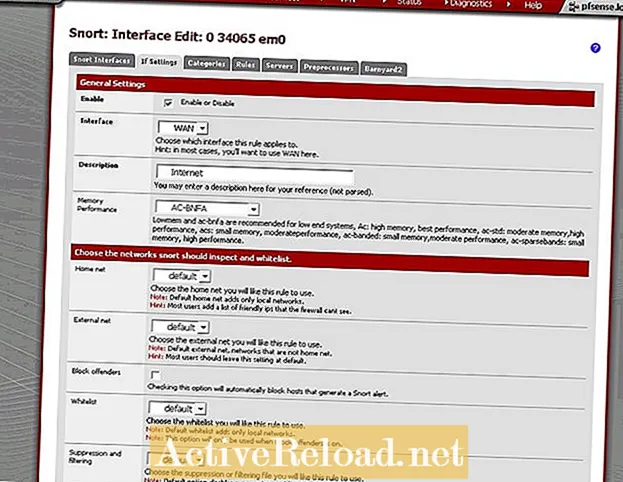

ინტერფეისის კონფიგურაცია

დამატების ინტერფეისის ღილაკზე დაჭერის შემდეგ, იხილავთ ინტერფეისის პარამეტრების გვერდს.პარამეტრების გვერდი შეიცავს უამრავ ვარიანტს, მაგრამ სულ რამდენიმეა, რომელზეც ნამდვილად უნდა იდარდოთ, რომ დაიწყოთ საქმე.

- პირველი, შეამოწმეთ ჩართვის ყუთი გვერდის ზედა ნაწილში.

- შემდეგ, აირჩიეთ ინტერფეისი, რომლის კონფიგურაციაც გსურთ (ამ მაგალითში მე ჯერ WAN- ს ვაყენებ კონფიგურაციას).

- მეხსიერების შესრულება დააყენეთ AC-BNFA- ზე.

- მონიშნეთ ველი "შეაგზავნეთ შეტყობინებები unified2 ფაილის მოსაშორებლად", ასე რომ barnyard2 იმოქმედებს.

- დააჭირეთ შენახვას.

თუ თქვენ მართავთ ა მრავალვატიანი როუტერიშეგიძლიათ გააგრძელოთ და დააკონფიგურიროთ თქვენი სისტემის სხვა WAN ინტერფეისი. ასევე გირჩევთ დაამატოთ LAN ინტერფეისი.

სანამ დაიწყებთ ინტერფეისებს, კიდევ რამდენიმე პარამეტრია, რომელთა კონფიგურაცია საჭიროა თითოეული ინტერფეისისთვის. დამატებითი პარამეტრების კონფიგურაციისთვის, დაბრუნდით Snort interfaces ჩანართზე და დააჭირეთ "E" სიმბოლოს ინტერფეისის გვერდის მარჯვენა მხარეს. ამით თქვენ დააბრუნებთ ამ ინტერფეისის კონფიგურაციის გვერდზე. ინტერფეისისთვის ჩართული წესების კატეგორიების ასარჩევად, დააწკაპუნეთ კატეგორიების ჩანართზე. გამოვლენის ყველა წესი იყოფა კატეგორიებად. განვითარებადი საფრთხეების წესების შემცველი კატეგორიები დაიწყება "აღმოცენებით", ხოლო Snort.org– ის წესები იწყება "ხვრინვით". კატეგორიების არჩევის შემდეგ, დააჭირეთ ღილაკს შენახვა გვერდის ბოლოში. წესების კატეგორიებად დაყოფით თქვენ შეგიძლიათ ჩართოთ მხოლოდ თქვენთვის საინტერესო კონკრეტული კატეგორიები. გირჩევთ ჩართოთ ზოგადი კატეგორიების ზოგიერთი ნაწილი. თუ თქვენს ქსელში იყენებთ სპეციალურ სერვისებს, როგორიცაა ვებ – გვერდი ან მონაცემთა ბაზის სერვერი, მაშინ უნდა ჩართოთ მათთან დაკავშირებული კატეგორიებიც. მნიშვნელოვანია გვახსოვდეს, რომ Snort საჭიროებს მეტ სისტემურ რესურსს ყოველ ჯერზე, როდესაც დამატებით კატეგორიას ჩართავთ. ამან ასევე შეიძლება გაზარდოს ცრუ პოზიტივების რიცხვი. ზოგადად, უმჯობესია ჩართოთ მხოლოდ თქვენთვის საჭირო ჯგუფები, მაგრამ თავისუფლად შეგიძლიათ ექსპერიმენტი ჩაატაროთ კატეგორიებში და ნახოთ თუ რა მუშაობს საუკეთესოდ.წესების კატეგორიების შერჩევა

რა არის წესების კატეგორიების მიზანი?

როგორ მივიღო მეტი ინფორმაცია წესების კატეგორიების შესახებ?

თუ გსურთ გაიგოთ, თუ რა წესები არსებობს კატეგორიაში და შეიტყვეთ უფრო მეტი იმის შესახებ, თუ რას საქმიანობენ, შეგიძლიათ დააჭიროთ კატეგორიას. ეს პირდაპირ დაგიკავშირებთ ამ კატეგორიის ყველა წესის ჩამონათვალთან.

პოპულარული Snort წესების კატეგორიები

| კატეგორიის სახელი | აღწერა |

|---|---|

snort_botnet-cnc.rules | მიზნად ისახავს botnet ბრძანების და კონტროლის ცნობილ მასპინძლებს. |

snort_ddos.rules | აფიქსირებს სამსახურეობრივი შეტევების უარყოფას. |

snort_scan.rules | ეს წესები აფიქსირებს პორტის სკანირებას, ნესუსის ზონდებს და ინფორმაციის შეგროვების სხვა შეტევებს. |

snort_virus.rules | ამოიცნობს ცნობილი ტროელების, ვირუსების და ჭიების ხელმოწერებს. რეკომენდებულია ამ კატეგორიის გამოყენება. |

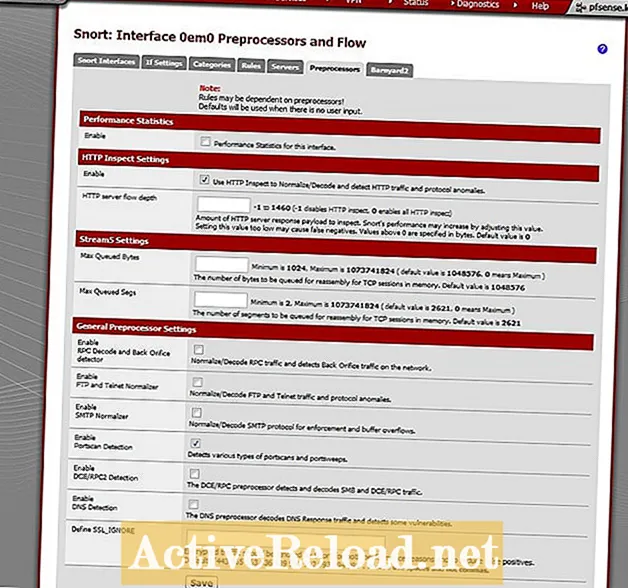

წინასწარი დამუშავების და ნაკადის პარამეტრები

პრეპროცესორების პარამეტრების გვერდზე რამდენიმე პარამეტრია ჩართული. გამოვლენის მრავალი წესი მოითხოვს HTTP ინსპექტირების ჩართვას, რათა მათ იმუშაონ.

- HTTP ინსპექტირების პარამეტრებში ჩართეთ "გამოიყენეთ HTTP ინსპექტირება ნორმალიზებისთვის / დეკოდირებისთვის"

- ზოგადი პრეპროცესორული პარამეტრების განყოფილებაში ჩართეთ 'Portscan Detection'

- შეინახეთ პარამეტრები.

იწყებს ინტერფეისებს

როდესაც ახალი ინტერფეისი დაემატება Snort- ს, ის ავტომატურად არ იწყებს გაშვებას. ინტერფეისების ხელით დასაწყებად, დააჭირეთ კონფიგურაციის თითოეული ინტერფეისის მარცხენა მხარეს მდებარე მწვანე ღილაკს.

როდესაც Snort მუშაობს, ინტერფეისის სახელის უკან ტექსტი გამოჩნდება მწვანე. Snort– ის შესაჩერებლად დააჭირეთ წითელ ღილაკს, რომელიც მდებარეობს ინტერფეისის მარცხენა მხარეს.

არსებობს რამდენიმე საერთო პრობლემა, რამაც შეიძლება ხელი შეუშალოს Snort- ის დაწყებას.

თუ Snort ვერ დაიწყებს

სიგნალების შემოწმება

Snort- ის წარმატებით კონფიგურაციისა და დაწყების შემდეგ, შეტყობინებების ნახვა უნდა დაიწყოთ წესების შესაბამისი ტრაფიკის აღმოჩენის შემდეგ.

თუ ვერ ხედავთ გაფრთხილებებს, მიეცით მას ცოტა დრო და შემდეგ კვლავ შეამოწმეთ. გაფრთხილების ნახვამდე შეიძლება ცოტა ხანს გაგრძელდეს, რაც დამოკიდებულია ტრეფიკის რაოდენობასა და ჩართულ წესებზე.

თუ გსურთ გაფრთხილებების დისტანციურად ნახვა, შეგიძლიათ ჩართოთ ინტერფეისის პარამეტრი "შეტყობინებების გაგზავნა სისტემის მთავარ ჟურნალებში". სიგნალები, რომლებიც გამოჩნდება სისტემის ჟურნალებში, შეიძლება იყოს დისტანციურად დაათვალიერეს Syslog.

ეს სტატია ზუსტი და სარწმუნოა, ვიდრე ავტორის ცოდნაა. შინაარსი განკუთვნილია მხოლოდ ინფორმაციული ან გასართობი მიზნებისათვის და არ ცვლის პირად რჩევას ან პროფესიულ რჩევას ბიზნესში, ფინანსურ, იურიდიულ და ტექნიკურ საკითხებში.